À mesure que les véhicules connectés modernes évoluent, de nouvelles menaces pour la sécurité exposent régulièrement les failles critiques de leurs systèmes embarqués.

L’industrie automobile progresse dans le domaine des véhicules autonomes, ainsi que dans celui des communications entre les véhicules (V2V) et entre les véhicules et l’infrastructure (V2I), mais les constructeurs doivent faire le maximum pour protéger les automobiles connectées contre les cyberattaques potentielles. Ces attaques sont devenues si fréquentes que les organismes de réglementation définissent désormais des cahiers des charges en matière de cybersécurité. Parallèlement, de nouvelles lois voient le jour, qui stipulent que les constructeurs automobiles et leur chaîne d’approvisionnement pourront être tenus pour responsables en cas d’atteinte à la sûreté ou à la sécurité. C’est pourquoi les constructeurs doivent adopter une stratégie multiniveau en matière de sécurité des véhicules connectés, et en premier lieu une architecture de sécurité capable de protéger les points d’entrée des véhicules, y compris contre les menaces réseau internes. Cet article examine plusieurs stratégies de sécurité — telles que les pare-feux embarqués, la sécurisation des communications et l’authentification — destinées à garantir la sécurité des véhicules connectés.

L’explosion du logiciel embarqué dans les nouvelles voitures connectées

De nos jours, l’utilisation accrue de logiciel embarqué fait partie des principaux défis auxquels les constructeurs automobiles sont confrontés. En effet, une voiture connectée contient davantage de lignes de code que certaines machines modernes plus sophistiquées, telles que l’avion de combat F-35 Joint Strike Fighter de l’U.S. Air Force, le Boeing 787 Dreamliner ou la navette spatiale américaine. Aujourd’hui, les composants matériels associés sont plus puissants, ce qui signifie que ce sont des millions de lignes de code qui peuvent être exécutées lorsque des fonctionnalités complexes sont utilisées. Cette explosion du logiciel embarqué entraîne l’interaction d’une multitude de systèmes au sein de la voiture connectée.

De nouvelles lois pour les constructeurs automobiles

Devant la prolifération et l’efficacité croissante des cyberattaques contre des automobiles, il est devenu encore plus urgent de développer des solutions de sécurisation. Dans le monde entier, les autorités ont pris des mesures d’une ampleur sans précédent, notamment en promulguant de nouvelles lois visant à éviter les cyberattaques.

Aux États-Unis, la loi Security and Privacy in Your Car Act de 2017 (également appelée “Spy Car Act”) définit certaines obligations ayant pour but de protéger contre l’accès non autorisé aux données et l’utilisation illicite de celles-ci. Elle ordonne à la NHTSA (National Highway Traffic Safety Administration) de publier des directives exigeant que les véhicules à moteur fabriqués et commercialisés aux États-Unis intègrent une protection contre l’accès non autorisé aux commandes électroniques et aux données de conduite. En 2017 également, la Chambre des représentants a adopté la loi H.R. 3388 (baptisée “SELF DRIVE Act”), qui vise à garantir un développement, des essais et un déploiement sécurisés et innovants de véhicules automobiles à conduite automatisée. Cette loi instaure un compromis entre la sécurité des consommateurs et l’innovation automobile.

Récemment, l’agence pour la cybersécurité (ENISA) de l’Union européenne (UE) et le Joint Research Centre (JRC) ont publié un rapport qui conseille aux constructeurs de véhicules autonomes de donner la priorité à la cybersécurité lors de la conception numérique, afin d’éviter les attaques malveillantes ciblant les logiciels embarqués. Ce rapport pointe que les systèmes d’intelligence artificielle (IA) des véhicules autonomes sont vulnérables aux attaques délibérées cherchant à perturber les dispositifs de sécurité — telles que les tentatives pour manipuler les systèmes informatiques, interférer avec les systèmes de communication ou leurrer les systèmes de navigation — et que ces attaques pourraient provoquer des défauts de fonctionnement potentiellement dangereux pour les occupants du véhicule.

Selon l’expert en cybersécurité Christina Kirichenko, du cabinet juridique munichois Pinsent Masons, le rapport 2021 de l’ENISA attirera l’attention au niveau européen sur les besoins en matière de sécurité numérique dans le secteur des transports et incitera à prendre des mesures réglementaires. « Dans l’UE, il n’existe pas de législation suffisamment précise, de cahier des charges technique détaillé et de standardisation dans les domaines de l’IA et de la conduite autonome, explique-t-elle. L’absence de tout cadre clair et précis en matière de conduite autonome constituera un frein sérieux à l’adoption de l’approbation de type pour les véhicules autonomes et ceux équipés de dispositifs automatisés. »

L’ENISA révise actuellement la directive NIS (Directive on Security of Network and Information Systems), adoptée par la Commission européenne fin 2020, ainsi que les réglementations en matière de cybersécurité des logiciels embarqués que la Commission Economique pour l’Europe des Nations Unies a adoptées en juin 2020.

Sécurité des réseaux automobiles

Le programme de recherche en cybersécurité automobile (Automotive Cybersecurity Research Program) de la NHTSA utilise une approche basée sur l’analyse des menaces et qui classe celles-ci dans six catégories :

- Usurpation d’identité – le fait pour une personne, un programme ou un appareil de se dissimuler en prétendant être ce qu’il n’est pas en manipulant des données, afin d’obtenir un avantage illégitime.

- Altération – modification délibérée de données afin de les rendre dangereuses pour le consommateur. Dans le contexte des voitures connectées, il peut s’agir de la modification des données de configuration ou des composants logiciels ou matériels utilisés dans les systèmes de contrôle des véhicules.

- Non-répudiation – situation dans laquelle l’auteur d’une déclaration ne peut réussir à contester sa validité ou le fait qu’il en est l’auteur. En d’autres termes, l’auteur de la déclaration ne peut pas nier ultérieurement qu’il l’a faite. Par exemple, lorsque l’authenticité d’une signature est contestée, cette authenticité est “répudiée”.

- Divulgation d’informations – désigne de nombreux types de sabotages consécutifs à une fuite de données.

- Déni de service (DoS) – cyberattaque dans laquelle une machine reçoit une quantité excessive de demandes de la part de l’attaquant, qui la rend indisponible pour les utilisateurs légitimes. Cette attaque consiste généralement à inonder la machine cible de demandes superflues afin de surcharger ses systèmes et de l’empêcher de répondre aux demandes légitimes.

- Élévation de privilège – situation dans laquelle un attaquant peut tromper une machine et effectuer des opérations interdites en obtenant de façon illégitime un accès à des ressources. Les pirates informatiques qui réussissent ce genre d’attaques disposent d’un meilleur accès aux ressources système et aux données, ce qui leur permet de provoquer plus de dommages.

Une approche multiniveau de la sécurité est nécessaire

Adopter une approche multiniveau de la sécurité nécessite de prendre en compte de nombreux facteurs. Le système de protection doit comporter un pare-feu embarqué (ou un système de détection d’intrusion) capable d’empêcher le véhicule d’accepter le trafic, les données ou les signaux non autorisés envoyés par une adresse IP malveillante. L’authentification en est également un composant-clé. Il convient aussi d’envisager d’utiliser un système d’exploitation sécurisé, ainsi qu’une infrastructure multicœur et un hyperviseur.

Pare-feux embarqués

Intégrer un pare-feu dans un véhicule est un processus très délicat. En effet, il ne s’agit pas d’un pare-feu réseau classique — comme celui installé dans un routeur, une passerelle ou un système informatique d’entreprise — mais d’une solution hautement spécialisée exclusivement adaptée à l’environnement automobile.

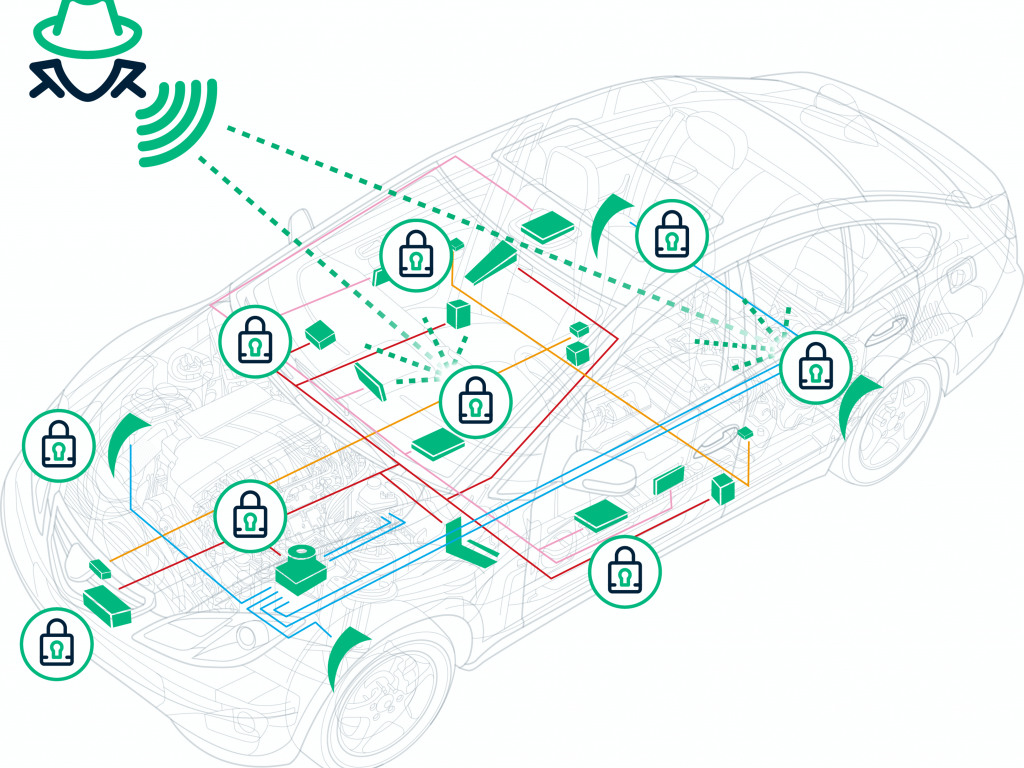

Figure 1 : Protection des unités de commande électroniques (ECU) contre les cyberattaques en utilisant un pare-feu embarqué et l’authentification basée sur des certificats. Source : Sectigo.

Pour commencer à concevoir un pare-feu embarqué, il faut utiliser un SDK (kit de développement de logiciel embarqué). Ce SDK peut être intégré directement dans la pile de communication, qu’il s’agisse de TCP/IP, de CAN ou de toute autre solution connectée. Le pare-feu doit respecter un cahier des charges particulier et offrir la flexibilité requise pour pouvoir s’exécuter sur n’importe quelle ECU (petit appareil implanté dans un véhicule afin de commander une fonctionnalité particulière). Il doit également fonctionner avec un système d’exploitation temps réel (RTOS), voire dans l’environnement AUTOSAR, et constituer une solution modulaire hautement configurable pouvant s’exécuter sur un grand nombre des ECU actuelles (figure 1).

Avant de concevoir un pare-feu embarqué, le développeur doit réfléchir au cahier des charges qu’il doit respecter. Une cyberattaque débute souvent par l’envoi de paquets à la voiture connectée afin de découvrir ses vulnérabilités. Si le pare-feu détecte cette activité suffisamment tôt pour interdire la réception ou le réacheminement de certains types de paquets, l’attaque potentielle sera bloquée avant même qu’elle ne commence. Il est donc crucial de contrôler quels ports et protocoles sont utilisés pour recevoir les messages envoyés au véhicule. Si l’on peut contrôler les adresses IP qui envoient des données au véhicule, il devient possible de protéger celui-ci et de signaler les activités suspectes.

Le pare-feu doit aussi offrir différents types de filtrage. Le pare-feu idéal doit supporter le filtrage du bus CAN et le filtrage basé sur des règles. Bloquer les messages en fonction du port, du protocole, de l’adresse IP, etc. interdira toute attaque. Le pare-feu doit supporter le filtrage basé sur des seuils, le filtrage statique ou basé sur des règles et l’inspection des paquets avec état. Ce ne sont là que quelques-uns des modules que le pare-feu doit comporter. La journalisation des attaques et la production de rapports les concernant permet de détecter les intrusions, et donc d’être averti en cas d’activité inhabituelle. Signaler ce type d’activités à un centre opérationnel permet à ses équipes de sécurité d’agir sur la base de ces informations.

Communications sécurisées

Tout comme un pare-feu embarqué, la sécurisation des communications a de nombreux usages. Elle permet de protéger les communications entre le véhicule et les systèmes externes, entre les véhicules (V2V) et entre les véhicules et l’infrastructure (V2I). Aujourd’hui, les communications V2V sont plus répandues. Elles constituent une forme de communication cruciale, qui doit être protégée. Là encore, pour sécuriser les communications à l’intérieur d’une voiture, toutes les ECU doivent être protégées.

Lorsque les communications sont sécurisées, chaque fois qu’une session de communication est initiée, l’origine de la communication est connue. Pour sécuriser les communications, il est recommandé de les chiffrer. Les communications chiffrées utilisent des protocoles IP tels que TLS, DTLS et SSH. Si elles empruntent un bus CAN, CANcrypt peut être utilisé. Pour éviter les cyberattaques, il est capital de veiller à ce que toutes les données soient chiffrées à l’aide d’une méthode cryptographique forte.

Authentification

Lors de l’établissement d’une session de communication, l’authentification est utilisée pour vérifier que la personne avec laquelle vous communiquez est bien qui elle affirme être. Par exemple, elle permet de déterminer si l’autre appareil ou processus est bien ce qu’il prétend être. Pour les communications entre machines, on utilise souvent l’authentification basée sur des certificats. En matière d’authentification, l’utilisation de l’infrastructure à clés publiques (PKI) et la manière dont les certificats numériques sont émis et gérés jouent un rôle crucial. Chaque ECU doit être identifiable, ce qui rend les certificats PKI idéals car ils permettent une authentification forte et peuvent donc être utilisés pour les communications entre machines. La sécurisation à l’aide de PKI inclut également la signature du code du logiciel embarqué, qui permet un amorçage et une mise à jour sécurisés des ECU.

Les certificats PKI jouent un rôle central. Nous avons dit qu’il est capital de protéger les communications V2V et V2I. Pour les communications V2I, il est crucial que les certificats puissent être émis de façon automatisée et rapide, car il est indispensable de disposer d’un moyen d’héberger et de gérer l’intégralité du processus de façon sécurisée. Où est hébergée l’autorité de certification ? Comment les certificats sont-ils émis ? Le processus est-il automatisé ? Est-il sécurisé ? Comment les clés privées sont-elles protégées ? Toutes ces questions sont extrêmement importantes et il est nécessaire d’y répondre.

En matière de cybersécurité des véhicules connectés, il est fréquent que chaque constructeur possède sa propre stratégie interne et son propre écosystème de sécurité. Mais pour les communications V2I ou V2V, étant donné que les véhicules des différents constructeurs circulent sur les mêmes routes, ces derniers doivent bâtir un écosystème partagé en respectant un cahier des charges commun en ce qui concerne la sécurité, les fonctionnalités de gestion et les autres fonctionnalités relatives à la sécurité, afin de garantir l’interopérabilité entre tous les véhicules.

Conclusion

Pour intégrer la sécurité dans leurs voitures connectées, les constructeurs automobiles doivent adopter une approche plurielle. Pour protéger ces véhicules, plusieurs niveaux de sécurité sont nécessaires et tous les périmètres de vulnérabilité doivent être pris en compte. Alors que la voiture connectée évolue, il est recommandé de procéder à distance à la configuration de la cybersécurité, à l’aide d’un système de gestion de la sécurité conçu pour les entreprises. L’intégration qu’offre ce type de systèmes permet de gérer de façon centralisée les stratégies de sécurité, la géolocalisation des véhicules, la surveillance des données transmises par les appareils, les événements et l’analyse des fichiers journaux dans le cadre de l’analyse des données.

Mais surtout, pour que les consommateurs acceptent de faire confiance aux voitures connectées, l’industrie automobile doit démontrer sa fiabilité. Dans cette optique, la sécurité ne doit devenir ni un élément différenciateur, ni un avantage concurrentiel. Elle doit rester une ressource commune partagée pour que, ensemble, les constructeurs puissent concrétiser le formidable potentiel que recèle la voiture connectée. En adoptant les différentes approches mentionnées dans cet article, les constructeurs pourront développer une solution de sécurité multiniveau qui alliera durabilité et valeur à long terme pour les consommateurs.

Auteur : Docteur Ahmed Majeed Khan. Il est leader dans le domaine de l’ingénierie, habitué à travailler avec des équipes pluridisciplinaires afin de repousser les limites de la technologie utilisée dans différents domaines de l’automobile et de l’électronique grand public. Vétéran de la Silicon Valley, capable de gérer le développement on shore ou off shore de produits innovants et révolutionnaires, il a dirigé des équipes dans le monde entier pour produire des solutions systémiques de haute qualité déployables à grande échelle. Il est actuellement directeur de l’ingénierie au sein de l’entité Integrated Electrical Systems de Siemens Digital Industries Software, poste dans lequel il a participé à la création d’une gamme de produits de pointe pour l’industrie automobile. Chez Siemens, le docteur Khan est également le référent en ce qui concerne AUTOSAR, le consortium international pour le développement de logiciel embarqué pour l’automobile. Il possède un doctorat en gestion de l’ingénierie de l’Université George Washington, un Master en ingénierie électrique de l’Université d’État du Michigan, et plus de dix ans d’expérience dans le domaine des systèmes embarqués.